Hackerangrebene i bededagsferien

Som du måske har læst eller hørt i nyhedsmedierne, var der i bededagsferien et stort hackerangreb, der bl.a. har lammet flere britiske sygehuse. Angrebet er stadig igang.

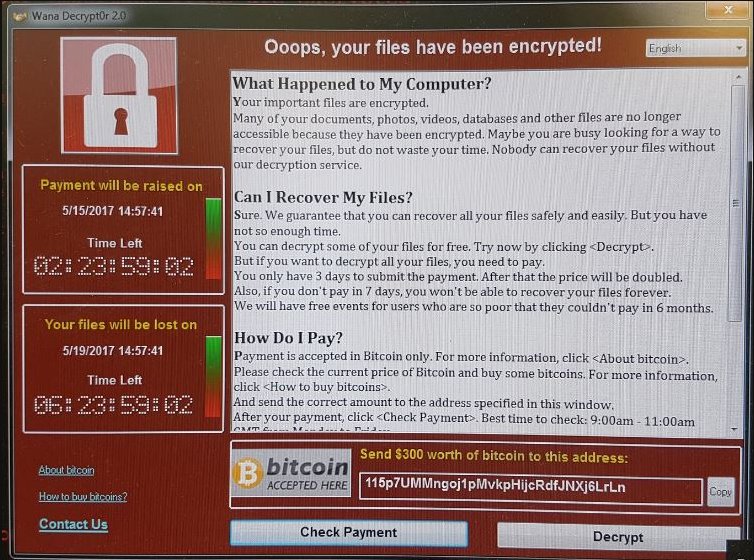

Der er tale om et ransomware-angreb, der hijacker computere, krypterer filer og forlanger løsepenge. Angrebet kaldes bl.a. WannaCrypt.

Ved angrebet er der blevet brugt cybervåben, som for nyligt blev stjålet fra NSA.

En almindeligt konfigureret og opdateret Mac, er ikke umiddelbart i farezonen. Men det kan meget vel ændre sig fra dag til dag.

Brugen af stjålne cybervåben, er en alvorlig optrapning af trusselsbilledet. Ikke kun for vores evne til at arbejde, men også grundlæggende og livsvigtig infrastruktur. Vi bør derfor tage nogle grundlæggende forholdsregler, så vi kan klare os bedst gennem en større it-krise.

Sygehuse og mobilselskaber blandt de ramte

Et af de alvorligste ofre for angrebet er engelske NHS (National Health Service). 16 institutioner under NHS er blevet ramt, og angrebet er så omfattende, at flere hospitaler har været nødt til at lukke for modtagelse af patienter. Akutte patienter er blevet omdirigeret til andre sygehuse, operationer aflyst og man har været nødt til at bruge papir og blyant til at skrive journaler.

I Spanien er mobilselskaberne Telefónica og Vodafone blevet ramt. Ligeså er energiselskabet Iberdrola også blevet angrebet.

Amerikanske cybervåben bag angrebet

Fornyligt kom det frem, at NSAs cyberwarfare-afdeling "Equation Group" havde fået stjålet en meget stor bunke cybervåben ved et hackerangreb.

Det var et bredt arsenal af forskellige exploits, orme og vira. Våbene var beregnet til cyberkrig mod fremmede magter, spionage og sabotage.

Våbene blev udbudt til salg, men der var åbenbart ikke interessante kunder til dem, så bagmændende gjorde dem i stedet offentligt tilgængelige.

Det betyder at alverdens hackere, nu har adgang til meget avancerede angrebsvåben - og WannaCrypt er et resultat af dette. WannaCrypt benytter våbenet "EternalBlue" for at inficere maskiner.

Hvis man skal forklare et cybervåben med en fysisk analogi, så er EternalBlue et missil, der fremfører et sprænghoved, mens WannaCrypt er sprænghovedet.

EternalBlue er et exploit, der angriber en sårbarhed i Windows fildelingssystemet SMB. Da sårbarheden først blev opdaget i marts 2017, er der rigtigt mange systemer der endnu ikke er opdateret.

Mac går (måske) fri denne gang

De sårbare systemer er typisk Windows-maskiner (og specielt servere) med ældre operativsystemer. Men hvis en maskine er inficeret, kan den sagtens kryptere diske på f.eks. en Apple-server eller en NAS-boks.

Man ved allerede, at der i NSAs våbenlager også er exploits, der kan angribe OS X, så det er nok kun et spørgsmål om tid, før vi også bliver et mål.

Hvad kan vi gøre for at sikre os mod hackere?

Vi vil nok altid være flere skridt bagved hackerne, men vi kan gøre nogle forholdsvis simple ting for at gøre os mindre sårbare.

Vi skal sørge for, at vores maskiner og softwarepakker har de nyeste sikkerheds-opdateringer installeret. Dette gælder også NAS-bokse, firewalls m.m.

Vi skal i videst muligt omfang undgå at bruge gamle operativsystemer og softwarepakker. Forældede systemer får ikke længere sikkerhedsopdateringer og kan derfor være sårbare overfor nye exploits.

Vi skal have gode backups. Det må meget gerne være en kombination af flere forskellige systemer (f.eks. en cloud-løsning kombineret med eksterne harddiske, der frakobles efter backup).

Vi skal have antivirus på vores maskiner.

Vi skal være ekstremt opmærksomme på, hvad vil trykker på, når vi surfer på internettet. Det er vigtigt, at have en grundlæggende mistro til dokumenter og e-mails vi får tilsendt (også fra folk vi kender - se faktaboks om CEO-fraud og social engineering).

Vær beredt!

Vi er oftest mest bekymrede for, hvis nogle skulle hacke vores egne maskiner, så vi ikke kan arbejde - eller mister dokumenter.

Men langt værre er det, hvis hackere (eller cyberkrigere) lykkes med at angribe dele af vores fælles infrastruktur. SEAS-NVE havde f.eks. en sårbarhed i deres digitale elmålere, der i flere år gjorde det muligt at hacke alle selskabets målere fra en enkelt elmåler.

Indtil SEAS-NVE fik fjernet sårbarheden, havde det været muligt for hackere at lukke for strømmen hos kunderne. Et scenarie med 400.000 boliger, der rmangler strøm, kunne nok få de fleste til at få lidt sved på panden.

Desværre er det vores virkelighed i dag, hvor hele vores insfrastruktur styres via it-systemer, der i et eller andet omfang er på internettet.

I det offentlige og private har der i mange år været en nærmest religiøs overbevisning om, at alt SKAL digitaliseres og være tilgængeligt.

Motivationen har helt klart været besparelser på antallet af medarbejdere. Mange af vores infrastruktursystemer styres derfor af administrativt personale, der ved et klik på en mus, kan fjernstyre alting.

Men det betyder også, at en enkelt hacker, kan sidde på den anden side af jorden og opnå kontrol med livs- og/eller samfundsvigtige systemer i Danmark.

Sagen bliver så mere alvorlig af, at man netop har erstattet mange medarbejdere med it-systemer, så man hurtigt løber tør for hænder, hvis it-systemerne ikke virker.

Vi fik en lille smagsprøve nytårsaften, da YouSee fik hacket sit distributionsnet til tv. Det gik så "kun" ud over dronningens nytårstale. En (eller flere) hackere havde tilsyneladende opnået kontrol med 31 netværksknudepunkter, omkonfigureret dem og skiftet password.

Det er i hvert fald min konklusion udfra de oplysninger, som YouSee har givet til pressen.

En 51-årig mand, med tilknytning til YouSee, blev kort efter anholdt, og sagen efterforskes stadig.

Om det så er den skyldige man har anholdt, eller om hackere blot har opsnappet og benyttet hans login, bliver interessant at finde ud af.

I Tyskland har man (som en del af beredskabet) besluttet, at borgerne skal kunne klare sig selv i en uge. Beredskabsstyrelsen i Danmark mener, at det skal kun er nødvendigt med tre dage.

Det er ikke noget vi har hørt meget til endnu, men Beredskabsstyrelsen er begyndt at uddanne "Robuste Borgere", som skal kunne klare lidt mere på egen hånd - og hjælpe andre.

Læs evt. mere her.

Mange af os har nok den opfattelse, at det er meget ekstremt, at være "survivalist" eller "prepper", fordi det ofte forbindes med småparanoide mennesker med hang til beskyttelsesrum og skydevåben.

Men vi må desværre se i øjnene, at cybertrusler i kombination med digitaliseringsiver, gør at vi bør være preppers i en light-udgave. Vi bør kunne klare os nogle dage uden forsyning af elektricitet og vand.

Jeg kunne godt tænke mig, at flere offentlige og private virksomheder lavede et regnestykke på, hvad det ville koste at af-digitalisere vigtige systemer og ansætte flere medarbejdere i stedet. Det er nemlig slet ikke billigt at vedligeholde og opruste et cyberforsvar ... og hvem ved om det virker?

Nå ... men fuglene fløjter, græsset er grønt og solen skinner ... helt analogt. ;-)

Mange hilsner

Per

Exploit

Et stykke software, der udnytter en sårbarhed i et operativsystem, softwarepakke eller lign.

Phishing

Brugeren modtager en e-mail, der foregiver at være fra Apple, Visa, banker, g-mail, PayPal, Dropbox, Fed-ex eller andre store virksomheder.

Mailen forklarer, at der er et eller andet problem, der kræver at brugeren verificerer sig overfor virksomheden.

E-mailen indeholder links, som leder videre til en vellignende kopi af den rigtige hjemmeside. Brugeren taster sine brugeroplysninger ind, hvorefter den kriminelle kan overtage kontoen, lænse bankkonti eller sabotere indhold.

iPhone-kidnapning

Ved et vellykket phising-angreb får en kriminel adgang til en iCloud-konto. Den kriminelle går ind i Find my iPhone og låser brugerens iPhone. Brugeren modtager en besked om, at den kriminelle vil slette alt indhold og wipe og låse brugerens iPhone, medmindre der udbetales løsepenge.

Ransomware

Bededagsferiens angreb med WannaCrypt benytter exploits til at gå direkte efter sårbare maskiner - uden brugerindblanding.

Men de hidtil mest almindelige ransomware-angreb sker ved at hackere sender en mail med skadeligt indhold (links eller vedhæftede dokumenter), som brugeren lokkes til at åbne.

Når maskinen er inficeret, krypteres indholdet på harddisken (og evt. tilknyttede fællesdrev). Brugeren afkræves derefter løsepenge for at få udleveret krypteringsnøglen.

Ligesom med CEO-fraud kan de kriminelle have undersøgt virksomheden for at finde den rette person at angribe. Det kan f.eks. være en økonomiansvarlig, der modtager en inficeret faktura.

CEO-fraud

Kriminelle undersøger en virksomhed og aflurer, hvem der er beslutnings-tager og økonomiansvarlig. Derefter sendes en e-mail til den økonomi-ansvarlige. E-mailen ser ud til at komme fra beslutningstager, og teksten beder den økonomiansvarlige overføre et beløb til en underleverandør el.lign.

Der har været eksempler på, at e-mail-opsætning og signatur er blevet kopieret, hvilket betyder at de kriminelle har set rigtig korrespondance fra virksomheden.

Social engineering

Kriminelle undersøger virksomheders eller personers svage sider for at finde en vej ind. Det kan f.eks. være, at man undersøger en persons FaceBook-profil for at finde interesser og venner. Derefter benyttes den viden til at lave falske henvendelser (e-mails, FaceBook, telefon, sms m.m.), som skal lokke personen til at klikke på et link, åbne et dokument eller videregive oplysninger.

Sådan ser skærmen ud, når en maskine er blevet angrebet af WannaCrypt.